Hur många gånger har du hört att dina data inte är säkra, att tekniken idag allvarligt utmanar den globala säkerheten? Vi måste tyvärr delvis ange skäl till dessa rykten, eftersom det nästan är på dagordningen att systemfel upptäcks, speciellt i världen av Android-smartphones, som alltför ofta diversifieras med egna gränssnitt, men framför allt genom valet av processorer.

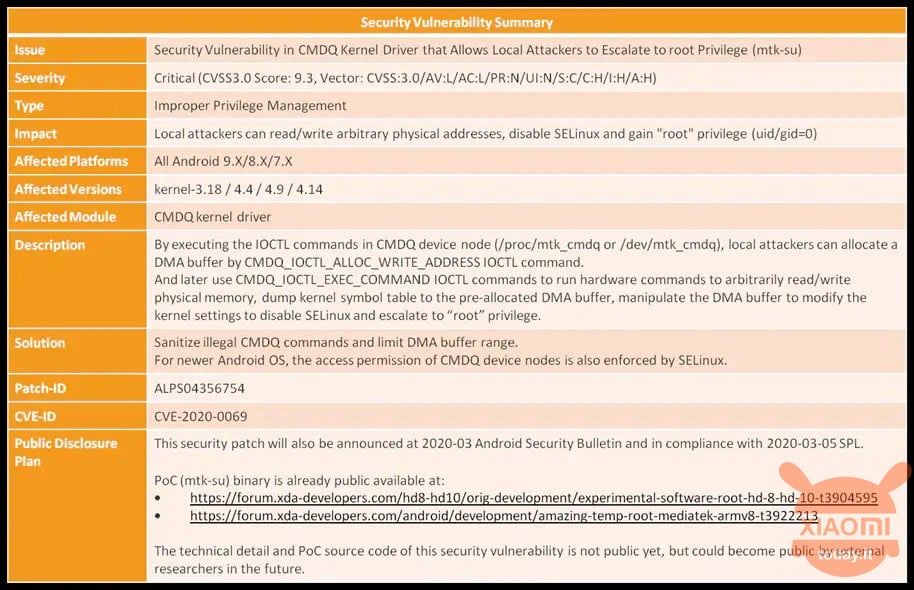

Tyvärr, som vi kommer att säga er idag, är huvudpersonen i det negativa MediaTek, den välkända taiwanesiska tillverkaren av processorer för mobila enheter, som ofta anses dåligt av mobila användare på grund av dålig prestanda som den erbjuder på enheter utrustade med sådana SoC: er. Men idag berör historien en annan, det är en sårbarhet som upptäckts i vissa MediaTek-marker, potentiellt farlig som har involverat och fortfarande innebär många enheter.

I själva verket bör det specificeras att MediaTeks ansvar är begränsat, eftersom det redan i maj 2019 hade märkt bristen och släppt en patch för att lösa den, men inte alla smarttelefontillverkare har implementerat och implementerat den på sina enheter. Faktum är att en medlem av XDA upptäckte utnyttjandet och använde det, lyckligtvis för ändamål som inte är relaterade till dålig tro, verkligen för positiva ändamål, men detta påverkar inte den negativa potential som säkerhetsbristen medför.

I synnerhet använde XDA-medlemmet utnyttjandet för att skaffa root-behörigheter från Amazons Tablet Fire, svårt att stämma eftersom det i princip antar en icke-låsbar startlaster, speciellt implementerad av Amazon för att inte tillåta exekvering av tjänster utanför dess ekosystemet. Genom att dra nytta av sårbarheten i MediaTek-chipet lyckades modderan få root-behörigheter genom att kringgå upplåsningen av bootloader.

Farlig upptäcktsårbarhet i SoC MediaTek: ta reda på om din Xiaomi är i fara

Den här sårbarheten finns på följande MediaTek-chipset:MT6735, MT6737, MT6738, MT6739, MT6750, MT6753, MT6755, MT6757, MT6758, MT6761, MT6762, MT6763, MT6765, MT6771, MT6779, MT6795, MT6797, MT6799, MT8163, MT8167, MT8173, MT8176. Bland de inblandade enheterna hittar vi det Xiaomi Redmi 6, Redmi 6A men också Redmi Note 4 för att nämna några.

Du undrar varför denna sårbarhet är så farlig, och svaret är att bootloader gör det möjligt att verifiera signaturen i operativsystemets startbild, vilket gör det möjligt att starta endast till officiell programvara, det vill säga där en säkerhetsstandard är garanterad, men om vi låser upp startladdaren genom att skaffa root-behörigheter får vi säkert fördelar på modding-fronten men vi utsätter oss också för potentiella risker, som tillgång till personlig information.

Men i det här fallet representeras faran just av det faktum att vi kan förvärva rootbehörigheter utan att låsa upp bootloader, med möjlighet att göra det på distans, via en extern app som kör linjerna med skadlig kod utan användarens vetskap. . I vilket fall som helst har MediaTek själv delat anteckningarna om sårbarheten som finns på Linux-kärnversionerna 3.18, 4.4, 4.9 och 4.14 med Android-versionerna Nougat, Oreo och Pie.

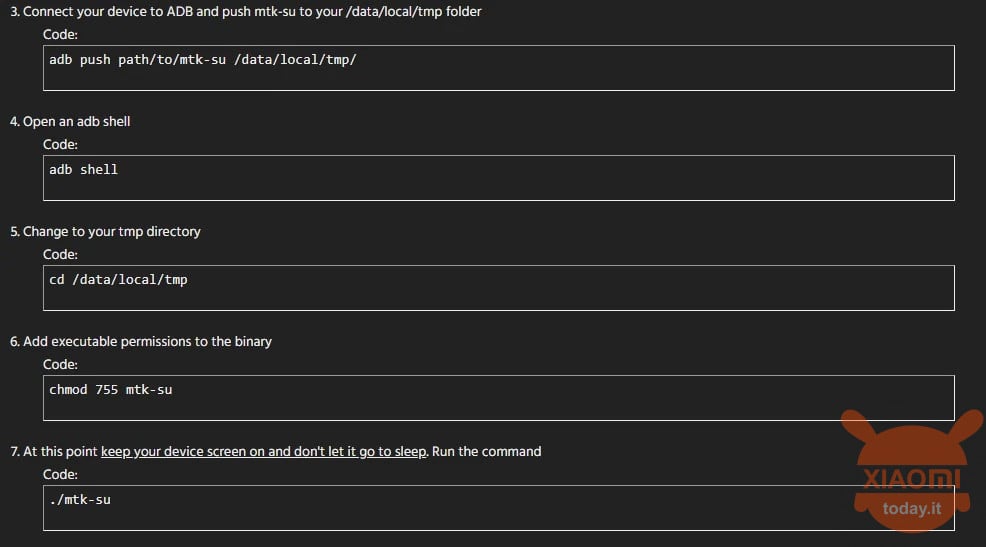

Men hur kontrollerar du om din enhet påverkas av den här sårbarheten? Du kan fortsätta en check via ett skript släppt på XDA-forumet och nås qui: om du får tillgång till skal di rot det betyder att MediaTek-su-sårbarheten kan utnyttjas på din enhet. Om så är fallet, allt du behöver göra är att hoppas att en uppdatering kommer från tillverkaren av din enhet eller att den kommer att uppdatera säkerhetsfixerna i mars 2020.